Cybersécurité : la recherche prend les devants

Quel challenge faut-il relever pour demain en matière de cybersécurité ? Probablement celui de la protection des systèmes industriels, tous de plus en plus connectés. À l’image de la mise en réseau des automates programmables pour les piloter plus facilement, l’outil industriel se digitalise. Avec cette numérisation vient l’augmentation des risques de cyberattaque. Une problématique qui anime aussi bien les entreprises que le monde académique, soucieux de trouver des solutions pour répondre aux défis de l’industrie du futur.

Quel challenge faut-il relever pour demain en matière de cybersécurité ? Probablement celui de la protection des systèmes industriels, tous de plus en plus connectés. À l’image de la mise en réseau des automates programmables pour les piloter plus facilement, l’outil industriel se digitalise. Avec cette numérisation vient l’augmentation des risques de cyberattaque. Une problématique qui anime aussi bien les entreprises que le monde académique, soucieux de trouver des solutions pour répondre aux défis de l’industrie du futur.

À mesure que les chaines de production se modernisent et que le numérique irrigue tous les secteurs économiques, l’entreprise et l’industrie du futur voient émerger un nouveau challenge : la protection de leurs systèmes informatiques. Le renforcement des systèmes d’information exigé par la loi de programmation militaire (LPM) en conséquence des vulnérabilités nouvelles de l’outil industriel conduit à se tourner vers de nouveaux protocoles. Ainsi, l’intégration des objets connectés dans les réseaux internes des entreprises s’accompagne de nouveaux standards et normes encore à définir. Pour Frédéric Cuppens, chercheur en sécurité des systèmes d’information à Télécom Bretagne, « ces nouvelles architectures sont exposées à de nouveaux types de cyberattaques ».

Pour y faire face, la recherche en cybersécurité s’articule selon trois axes. Dans un premier temps, la protection permet de mettre en œuvre des moyens assurant la sécurité des composants. Typiquement, cela englobe l’amélioration des pare-feux, les nouveaux outils de chiffrement ou encore le développement de nouveaux contrôleurs d’accès. Le deuxième axe concerne la cyberdéfense, qui se pose en complément de la cyber-protection et permet la détection d’intrusions et l’activation de moyens de luttes efficaces. « La cyber-protection est la muraille d’un château, et la cyberdéfense ses soldats » illustre Frédéric Cuppens. Enfin, la recherche en cyber-résilience s’attache à la conception de systèmes pouvant fonctionner en mode dégradé durant ou après une attaque, afin qu’ils continuent d’offrir les services voulus.

L’expertise bretonne en cybersécurité

Du côté de Télécom Bretagne, ces concepts prennent leurs couleurs sur des sujets de recherche concrets. En terme de protection, les chercheurs travaillent en premier lieu sur le questionnement des politiques de sécurité mises en œuvre. Sont-elles cohérentes ? Le cas échéant, comment automatiser leurs déploiements ? « La majorité des failles vient de mauvaises configurations des composants assurant la protection, tels que les pare-feux par exemple » souligne Frédéric Cuppens. Il s’agit donc de limiter les risques en adoptant une démarche automatisée sûre.

« En cyberdéfense, nous travaillons sur la détection de signaux faibles révélateurs d’intrusion » explique le chercheur de Télécom Bretagne, avant de compléter : « Ce sont essentiellement des problématiques de data mining* appliquées à la cybersécurité ». L’idée cachée derrière consiste à pouvoir identifier les prémices d’une attaque massive en enregistrant et analysant les données générées par l’usage non-altéré des systèmes informatiques, et à repérer un fonctionnement douteux via des données inhabituelles. Il s’agit donc d’anticiper du mieux possible en scrutant la moindre anomalie.

Frédéric Cuppens et son équipe SERES (Sécurité des Réseaux et des Systèmes d’Information) de Télécom Bretagne.

Souvent, ces nouvelles attaques impliquent plusieurs sources malveillantes ; il faut alors parler d’attaques coordonnées. La lutte contre celles-ci est également un des travaux des chercheurs, et demande de changer les raisonnements classiques en cyberdéfense. Les approches habituelles utilisées dans le domaine de la sureté de fonctionnement consistent à adopter des modèles probabilistes : les évènements qui ont très peu de chance de se produire ne sont pas considérés menaçants. Aujourd’hui, les attaques coordonnées « combinent quatre ou cinq évènements inconnus jusqu’alors, spécialement conçus pour un système particulier » avertit Frédéric Cuppens, et permettent de développer des offensives qui étaient considérées jusqu’alors comme improbables. « Nous sommes plus sur des modèles de théorie des jeux, complète-t-il, et nous rejoignons sur ce point les problématiques de cyber-résilience ».

Être opérationnel dans des situations chaotiques

Assurer la cyber-résilience des systèmes est aussi une plongée dans un domaine inconnu. Frédéric Cuppens résume le problème de la manière suivante : « Nous ne sommes pas capables de prédire d’où peuvent provenir les différentes cyberattaques, mais néanmoins le système doit pouvoir continuer à fonctionner avec un composant atteint ». Ces systèmes ont été conçus pour résister à des défaillances accidentelles, par exemple dans le cas des avions, où la source de la défaillance peut être de nature différente — foudre, défaillance technique, etc. — mais où l’objectif reste le même : assurer le bon fonctionnement de l’appareil. Cependant, la plupart des systèmes de contrôle industriels sont potentiellement vulnérables à des cyberattaques. Ainsi, certaines infrastructures critiques ont déjà eu à faire face à des attaques coordonnées sophistiquées afin de détériorer, voire de détruire les dispositifs les plus sensibles de l’infrastructure. Ce fut par exemple le cas lors de l’attaque du logiciel malveillant Stuxnet contre les usines d’enrichissement d’uranium iraniennes ou, plus récemment, la cyberattaque ayant causé la destruction de hauts fourneaux allemands fin 2014. « Dans ce cas, nous ne pouvons pas fonctionner sur des modèles probabilistes, car si les attaques sont bien coordonnées, les évènements à faible densité de probabilité pourront survenir » explique le chercheur. La solution ? Envisager les cas extrêmes, et développer des systèmes informatiques qui puissent fonctionner dans ces situations chaotiques le temps de contenir l’attaque.

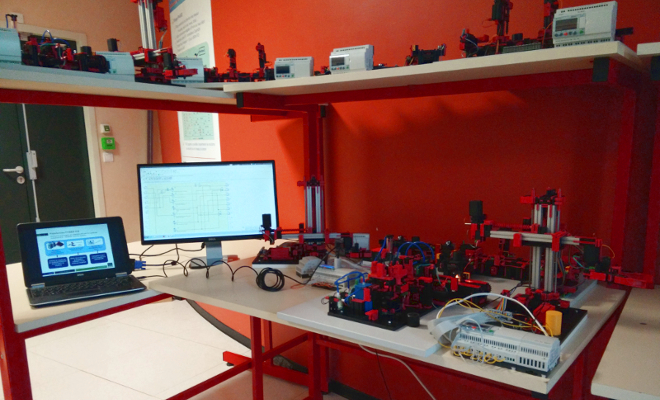

Pour améliorer la cybersécurité des systèmes industriels, les chercheurs modélisent des chaînes d’automates.

Ces recherches sont particulièrement porteuses auprès des acteurs économiques. Preuve en est le futur lancement, dans le cadre du pôle d’excellence Cyber, d’une chaire industrielle entre l’Institut Mines Télécom (car portée par Télécom Bretagne avec la coopération de Télécom ParisTech et de Télécom SudParis), le Conseil Régional de Bretagne, et les entreprises Airbus Defence & Space, Orange, EDF, La Poste, Nokia, BNP Paribas et Amossys sur la cybersécurité des infrastructures critiques. Cette chaire vient compléter une série de partenariats initiée il y a plusieurs années, et qui comprend entre autre un laboratoire commun entre Airbus Defence & Space et l’Institut Mines-Télécom (impliquant Télécom Bretagne, Télécom ParisTech et Télécom SudParis). « De nouveaux projets s’ouvrent avec La Poste, notamment sur la compatibilité entre leur politique open data et l’anonymisation des données de leurs usagers » mentionne Frédéric Cuppens. Une preuve, s’il en est encore besoin, que les nouvelles considérations en matière de cybersécurité touchent tous les secteurs économiques.

*Le data mining est l’exploration et l’extraction de données

[box type= »shadow » align= »aligncenter » class= » » width= »95% »]

L’institut Mines-Télécom au 8eForum international de la cybersécurité

Les 25 et 26 janvier prochains aura lieu au Grand palais de Lille le 8e Forum international de la cybersécurité (FIC). À cette occasion, Télécom Bretagne sera présent sur le stand du Pôle d’excellence Cyber et offrira au public deux démonstrations. La première portera sur un projet en partenariat avec La Poste et consistant à anonymiser les données de collecte des courriers et colis. L’enjeu est important car ces données sont sensibles : coupler une adresse et un nom à un expéditeur tel qu’un centre médical permet potentiellement de remonter à des informations personnelles. La seconde démonstration consistera à mettre à l’épreuve un système de sécurité industriel avec des composants comme des automates, des capteurs et des actionneurs. Les chercheurs montreront à la fois la vulnérabilité du système et comment y faire face.

En savoir + sur la participation de l’Institut au FIC2016

[/box]

Les industriels devraient accorder devraient arrêter d’être radins et accorder un peu plus de budget à la sécurité informatique. En fait, s’ils perdent leurs données, ils ne pourront pas faire de bénéfice.