Cybersécurité : détecter pour mieux contrer

Les chercheurs de membres de l’Université Paris-Saclay développent des algorithmes et des outils visuels pour aider à détecter et contrer les défaillances de cybersécurité.

Vous ne pouvez pas lutter contre ce que vous ne pouvez pas voir. La protection des systèmes informatiques est un sujet de préoccupation croissante, vu le développement des objets « intelligents » qui engrangent nos données personnelles. La cybersécurité doit proposer des contre-mesures efficaces contre des vulnérabilités matérielles et logicielles. Mais la première étape reste la détection et l’identification des intrusions et cyberattaques.

Les attaques habituelles perturbent la disponibilité d’un service (Denial of Service), tentent de voler des informations confidentielles ou de compromettre le comportement du service en modifiant le flux d’événements produits lors d’une exécution (en ajoutant, supprimant ou modifiant des événements). Elles sont difficiles à détecter dans un environnement hautement distribué (comme le cloud ou les applications de e-commerce), où l’ordre des événements observés est partiellement inconnu.

Des chercheurs de CentraleSupélec ont conçu une nouvelle approche pour résoudre ce problème. Ils ont utilisé un automate modélisant le comportement correct d’une application distribuée, ainsi qu’une liste de propriétés temporelles auxquelles le calcul doit se conformer lors de chaque exécution. L’automate est en mesure de généraliser ce modèle à partir d’un ensemble fini (donc incomplet) de comportements. Il permet également d’éviter l’introduction de comportements incorrects dans le modèle dans la phase d’apprentissage. En associant automate et liste, l’équipe réduit le taux de faux positifs (jusqu’à 2 % dans certains cas) et le temps moyen pour détecter une intrusion (moins d’une seconde).

Une autre équipe du même membre UPSaclay a conçu un outil intuitif de visualisation qui permet de gérer facilement et automatiquement des alertes. La cybersécurité lève en effet de grandes quantités d’alertes. VEGAS (« Visualizing, Exploring and Grouping AlertS”) est un système de filtre personnalisable. Il offre aux agents de sécurité de première ligne (chargés de distribuer les alertes aux analystes de sécurité) une représentation 2D simple de l’ensemble des alertes qu’ils reçoivent. L’agent peut visuellement sélectionner les alertes similaires (semblant appartenir au même groupe) pour générer une nouvelle règle insérée dans le filtre de distribution. De cette façon, la quantité d’alertes que l’opérateur de première ligne reçoit est réduite et les analystes héritent seulement des alertes qu’ils sont censés étudier de plus près.

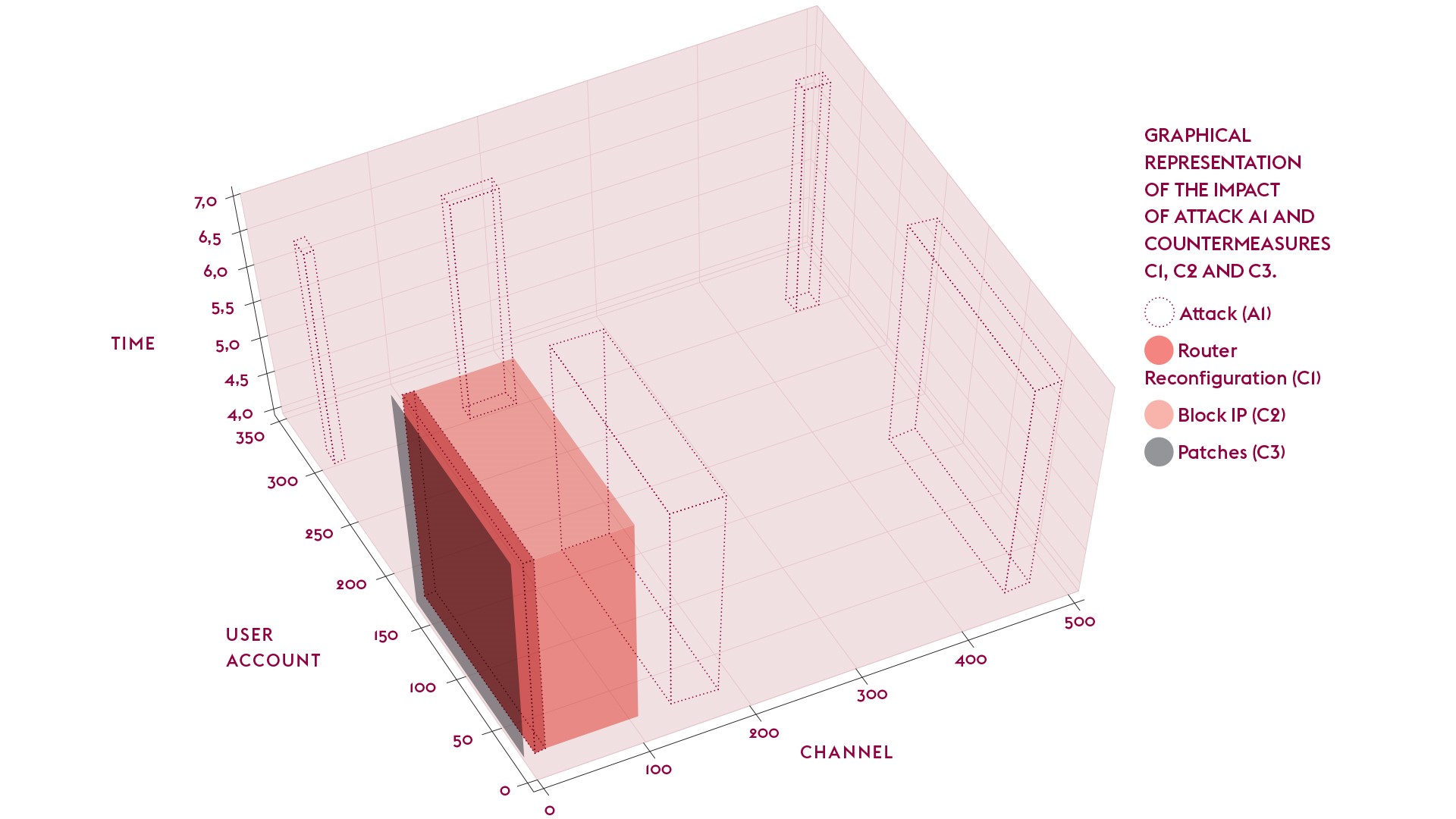

Ces analystes pourraient alors utiliser un autre outil de visualisation développé par une équipe du CNRS et de Télécom SudParis pour calculer l’impact des cyberattaques et des contre-mesures de sécurité. Dans cet outil, les systèmes reçoivent des coordonnées dans plusieurs dimensions spatiales, temporelles et contextuelles. Par exemple, pour accéder à un serveur web (ressource), un utilisateur externe (compte utilisateur) se connecte à distance (condition spatiale) au système en fournissant son identifiant et mot de passe (canal) à une date donnée (condition temporelle).

Dans ce modèle géométrique, une attaque qui compromet certaines ressources utilisant un canal donné sera représentée sous la forme d’une surface. Si elle compromet aussi certains utilisateurs, ce sera un parallélépipède. Au contraire, si on ne connaît que les ressources compromises, l’attaque ne concernera qu’un unique axe de la représentation et sera une ligne.

« La cybersécurité lève de grandes quantités d’alertes. »

Les chercheurs déterminent donc géométriquement la part du service qui est attaquée et la part de l’attaque contrôlée par une mesure de sécurité donnée. Ils peuvent alors calculer automatiquement le risque résiduel (le pourcentage de l’attaque laissé non traité par une contre-mesure) et les dommages collatéraux potentiels (le pourcentage du service qui n’est pas attaqué mais est affecté par une contre-mesure). Ces données permettent de comparer l’impact des attaques multiples et/ou des contre-mesures dans des scénarios d’attaques complexes. Les administrateurs sont alors capables de mesurer la taille des événements cybernétiques, d’en quantifier les conséquences et d’identifier les éléments vulnérables.

Que se passe-t-il si l’attaque a lieu directement dans le matériel informatique ? En effet, en externalisant la fabrication de leurs circuits, les entreprises ne peuvent pas être sures qu’aucun circuit malveillant, comme un cheval de Troie, n’a été introduit. Des chercheurs de Télécom ParisTech ont proposé une métrique pour mesurer l’impact de la taille et de l’emplacement d’un cheval de Troie : en utilisant cette métrique, un cheval de Troie plus grand que 1 % du circuit original est détecté avec une probabilité supérieure à 99 % (et un taux de faux négatifs de 0,017 %).

Plus récemment, la même équipe a conçu un capteur pour détecter une « injection électromagnétique », ie l’introduction d’une faute intentionnelle utilisée pour voler des informations secrètes cachées à l’intérieur de circuits intégrés. Ce capteur a une haute couverture de détection pour un faible surcoût matériel. Alors peut-être pouvez-vous combattre ce que vous ne pouvez pas voir, ou au moins essayer. Il vous suffit d’anticiper !

Références

Gonzalez-Granadillo et al. A polytope-based approach to measure the impact of events against critical infrastructures. Journal of Computer and System Sciences, Volume 83, Issue 1, February 2017, Pages 3-21

Crémilleux et al. VEGAS: Visualizing, exploring and grouping alerts. NOMS 2016 – 2016 IEEE/IFIP Network Operations and Management Symposium, Istanbul, 2016, pp. 1097-1100

Totel et al. Inferring a Distributed Application Behavior Model for Anomaly Based Intrusion Detection. 2016 12th European Dependable Computing Conference (EDCC), Gothenburg, 2016, pp. 53-64

Miura et al. PLL to the rescue: A novel EM fault countermeasure. 2016 53nd ACM/EDAC/IEEE Design Automation Conference (DAC), Austin, TX, 2016, pp. 1-6

[divider style= »normal » top= »5″ bottom= »5″]

La version originale de cet article a été publiée dans l’Édition de l’Université Paris Saclay.

Trackbacks (rétroliens) & Pingbacks

[…] Cybersécurité pour mieux contrer […]

[…] https://imtech.imt.fr/2017/06/16/cybersecurite-detecter-mieux-contrer/ […]

[…] Cybersécurité : détecter pour mieux contrer […]

[…] Cybersécurité : détecter pour mieux contrer […]

Laisser un commentaire

Rejoindre la discussion?N’hésitez pas à contribuer !